面向数据挖掘的隐私保护技术主要解决高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护。从数据挖掘的角度看,不属于隐私保护技术的是(69)。 A.基于数据失真的隐私保护技术 B.基于数据匿名化的隐私保护技术 C.基于数据分析的隐私保护技术 D.基于数据加密的隐私保护技术

题目

B.基于数据匿名化的隐私保护技术

C.基于数据分析的隐私保护技术

D.基于数据加密的隐私保护技术

相似考题

参考答案和解析

(1)基于数据失真的隐私保护技术;

(2)基于数据加密的隐私保护技术;

(3)基于数据匿名化的隐私保护技术。

更多“面向数据挖掘的隐私保护技术主要解决高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护。从数据挖掘的角度看,不属于隐私保护技术的是(69)。 ”相关问题

-

第1题:

数据库中的隐私保护技术包括()。

A.数据加密

B.数据失真

C.匿名技术

D.限制发布

正确答案:ABD

-

第2题:

位置服务技术包括()。A.位置信息的获取方法

B.GPS、GIS与网络地图应用技术

C.数据挖掘与知识发现算法

D.位置服务方法

E.隐私保护技术

参考答案:A, B, D

-

第3题:

隐私保护技术可以有多种。其中,采用加密技术在数据挖掘过程中隐藏敏感数据的方法属于( )。A.基于数据分析的隐私保护技术

B.基于数据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术答案:D解析:基于数据加密的技术:采用加密技术在数据挖掘过程中隐藏敏感数据的方法。 -

第4题:

下列哪些技术是网络内容监控会涉及到的技术?()

- A、文本挖掘技术

- B、模式匹配技术

- C、信息搜索技术

- D、隐私保护技术

正确答案:A,B -

第5题:

大数据安全与隐私保护关键技术有()。

- A、数据发布匿名保护技术

- B、数据水印技术、社交网络匿名保护技术

- C、角色挖掘技术、数据溯源技术

- D、风险自适应的访问控制

正确答案:A,B,C,D -

第6题:

在大数据隐私保护生命周期模型中,大数据发布的风险是()。

正确答案:如何在发布时去掉用户隐私并保证数据可用 -

第7题:

简述客户数据的隐私保护方法。

正确答案: (1)匿名身份信息。客户身份最明显的是完整的姓名或身份证号。为了避免直接与具体个人姓名相对应时引起消费者的反感,可采取创建匿名标识符的方式组建数据库。给每个客户分配一个惟一的、经过加密的标识符,而且只有对应的客户才能转换成客户的姓名和地址信息。

(2)具体数据与汇总数据。尽管使用的客户数据是匿名的,但是它们仍然描述了一个客户的具体信息,即使没有姓名、地址或者身份证号这类明确的标识符,但仍然可以辨认出来。要想更好地保护客户的隐私,一个办法是只对汇总数据进行挖掘,这种挖掘仍然可以用来进行数据分析,用于市场定位或者其他战略方针,同时,个人作息得到了最大程度的保护。

(3)信息的市场定位或评估。如果客户了解商家准备使用客户数据用来进行市场定位或者用来策划促销活动时,客户就会感觉不放心了,他们会担心自己私人生活中的事件可能受到商业目的的泄露。所以,在利用客户信息进行市场定位时,其评估必需采取一个更安全的策略。

(4)合并数据源。另一个引客户对隐私安全担心的原因是合并数据源的使用。过去,这个问题一般不重要,因为从很多数据收集客户数据比在小范围内收集数据要困难得多。而现在,由于计算机和数据库技术的发展,可以很容易地从多个数据源收集客户数据,然后得到每个客户的完整信息。

(5)匿名系统结构。现在,在客户身份信息和所有其他信息之间设置了一道防火墙。当然,这个结构也不能绝对保证客户的隐私安全。但是,它保留了在个体层次上进行评估和市场目标定位的能力,同时数据分析仅仅对匿名数据进行处理。采用这种体系结构,一方面注意隐私保护的相关法规,另一方面能让客户觉得对公司处理他们数据的方式是安全的。 -

第8题:

多选题大数据安全与隐私保护关键技术有()。A数据发布匿名保护技术

B数据水印技术、社交网络匿名保护技术

C角色挖掘技术、数据溯源技术

D风险自适应的访问控制

正确答案: B,C解析: 暂无解析 -

第9题:

多选题信息加工处理的数据挖掘技术的主要发展趋势是()A应用领域的探索和扩张

B数据挖掘系统的交互性

C隐私保护与信息安全

DWeb数据挖掘

E数据挖掘语言的标准化

正确答案: B,D解析: 暂无解析 -

第10题:

单选题在大数据隐私保护生命周期模型中,大数据使用的风险是()。A被第三方偷窥或篡改

B如何确保合适的数据及属性在合适的时间地点给合适的用户访问

C匿名处理后经过数据挖掘仍可被分析出隐私

D如何在发布时去掉用户隐私并保证数据可用

正确答案: B解析: 暂无解析 -

第11题:

多选题位置服务技术包括()。A位置信息的获取方法

BGPS、GIS与网络地图应用技术

C数据挖掘与知识发现算法

D位置服务方法

E隐私保护技术

正确答案: D,B解析: 暂无解析 -

第12题:

多选题大数据带来的安全挑战主要表现在()。A大数据中的用户隐私保护

B大数据的可信性

C海量的大数据信息

D如何实现大数据的访问控制

正确答案: A,C解析: 暂无解析 -

第13题:

面向数据挖掘的隐私保护技术主要解决高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护。从数据挖掘的角度看,不属于隐私保护技术的是()。

A.基于数据失真的隐私保护技术

B.基于数据匿名化的隐私保护技术

C.基于数据分析的隐私保护技术

D.基于数据加密的隐私保护技术

正确答案:C

-

第14题:

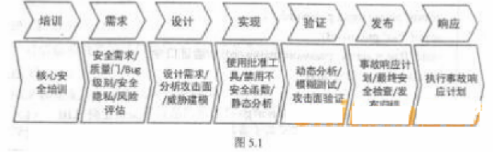

阅读下列说明和图,回答问题1至问题 4,将解答填入答题纸的对应栏内【说明】信息系统安全开发生命周期( Security Development Life Cycle,SDLC)是微软提出的从安全角度指导软件开发过程的管理模式,它将安全纳入信息系统开发生命期的所有阶段,各阶段的安全施与步骤如下图 5.1 所示

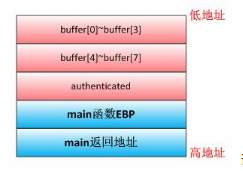

【问题1】(4分)在培训阶段,需要对员工进行安全意识培训,要求员工向弱口令说不!针对弱口令最有效的攻击方式是什么?以下口令中,密码强度最高的是()A.security2019B.2019SecurityC.Security@2019D.Security2019【问题2】(6分)大数据时代,个人数据正被动的被企业搜集并利用,在需求分析阶段,需要考虑采用隐私保护技术防止隐私泄露,从数据挖掘的角度,隐私保护技术主要有:基于数据失真的隐私保护技术、基于数据加密的隐私保护技术、基于数据匿名隐私保护技术。请问以下隐私保护技术分别于上述三种隐私保护技术的哪一种?(1)随机化过程修改敏感数据(2)基于泛化的隐私保护技术(3)安全多方计算隐私保护技术 【问题3】(4分) 有下述口令验证代码:#define PASSWORD“1234567”int verity password(char *password){ int authenticated; char buffer[8]; authenticated="strcmp(password,PASSWORD); strcpy(buffer, password); retun authenticated;} int main(int argc, char*argy[]){int valid-flag=0 char password[1024] while(1) { printf("please input password: "); scanf("%s”,password); valid_flag= verity password(password);/验证口令 if(valid-flag)// 口令无效{ printf("incorrect password!\n\n ")} else∥口令有效{ printf(Congratulation! You have passed the verification!\n"). break;}}}其中main函数在调用verify-password函数进行口令验证时,堆栈的布局如图5.2所示

请问调用 verify password 函数的参数满足什么条件,就可以在不知道真实口令的情况下绕过口令验证功能?【问题4】(3分)SDLC 安全开发模型的实现阶段给出了3 种可以采取的安全措施,请结合问题3 的代码举例说明?答案:解析:【问题1】针对弱口令最有效的攻击方式是穷举攻击。(2分)C(2分)【问题2】(1)随机化过程修改敏感数据属于基于数据失真的隐私保护技术(2)基于泛化的隐私保护技术基于数据失真匿名化的隐私保护技术(3)安全多方计算隐私保护技术基于数据加密的隐私保护技术【问题3】参数password的值满足的条件为:password数组长度大于等于12 个字符,其中,password[8] ~password[11]这部分每个字符均为空字符。【问题4】(1)使用批准工具:编写安全代码。(2)禁用不安全函数:禁用C语言中有隐患的函数。(3)静态分析:检测程序指针的完整性。 -

第15题:

隐私保护技术可以有多种,其中,采用添加噪声、交换等技术对原始数据进行扰动处理,但要求保证处理后的数据仍然可以保持某些统计方面的性质,以便进行数据挖掘等操作。属于( )。A.基于数据分析的隐私保护技术

B.基于数据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术答案:B解析:基于数据失真的技术:使敏感数据失真,但同时保持某些关键数据或数据属性不变的方法。例如,采用添加噪声、交换等技术对原始数据进行扰动处理,但要求保证处理后的数据仍然可以保持某些统计方面的性质,以便进行数据挖掘等操作。 -

第16题:

大数据带来的安全挑战主要表现在()。

- A、大数据中的用户隐私保护

- B、大数据的可信性

- C、海量的大数据信息

- D、如何实现大数据的访问控制

正确答案:A,B,D -

第17题:

在大数据隐私保护生命周期模型中,隐私保护技术主要包括()。

- A、大数据存储

- B、大数据挖掘

- C、大数据使用

- D、大数据发布

正确答案:A,B,C,D -

第18题:

大数据挖掘后,面临的两大问题是()

- A、怎样给出一个绝对的数字标准来确定大小

- B、怎样保护大数据中的敏感数据,个人隐私

- C、怎样保证大数据质量

- D、怎样管理海量数据

正确答案:B,D -

第19题:

促进隐私保护的一种创新途径是():故意将数据模糊处理,促使大数据库的查询不能显示精确的结果。

- A、匿名化

- B、信息模糊化

- C、个人隐私保护

- D、差别隐私

正确答案:D -

第20题:

多选题下列哪些技术是网络内容监控会涉及到的技术?()A文本挖掘技术

B模式匹配技术

C信息搜索技术

D隐私保护技术

正确答案: A,D解析: 暂无解析 -

第21题:

多选题在大数据隐私保护生命周期模型中,隐私保护技术主要包括()。A大数据存储

B大数据挖掘

C大数据使用

D大数据发布

正确答案: B,D解析: 暂无解析 -

第22题:

多选题大数据挖掘后,面临的两大问题是()A怎样给出一个绝对的数字标准来确定大小

B怎样管理海量数据

C怎样保护大数据中的敏感数据,个人隐私

D怎样保证大数据质量

正确答案: B,C解析: 暂无解析 -

第23题:

单选题促进隐私保护的一种创新途径是( ):故意将数据模糊处理,促使对大数据库的查询不能显示精确的结果。A匿名化

B信息模糊化

C个人隐私保护

D差别隐私

正确答案: D解析: