FW能够实现单向访问控制的方法有:()和()。

题目

FW能够实现单向访问控制的方法有:()和()。

相似考题

更多“FW能够实现单向访问控制的方法有:()和()。”相关问题

-

第1题:

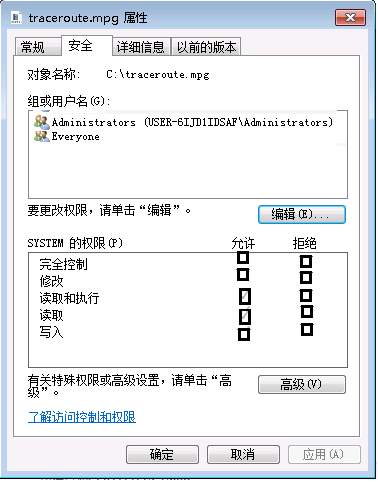

阅读下列说明和图,答问题1至问题2,将解答填入答题纸的对应栏内。 ?【说明】?访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。??图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。答案:解析:【问题1】主体、客体、访问权限或者授权访问【问题2】

-

第2题:

IDS与FW互动是通过IDS发起控制命令而FW执行控制指令

正确答案:正确 -

第3题:

访问控制有几种常用的实现方法?它们各有什么特点?

正确答案: 1访问控制矩阵

行表示客体(各种资源),列表示主体(通常为用户),行和列的交叉点表示某个主体对某个客体的访问权限。通常一个文件的Own权限表示可以授予(Authorize)或撤消(Revoke)其他用户对该文件的访问控制权限。

2访问能力表

实际的系统中虽然可能有很多的主体与客体,但两者之间的权限关系可能并不多。为了减轻系统的开销与浪费,我们可以从主体(行)出发,表达矩阵某一行的信息,这就是访问能力表(Capabilities)。

只有当一个主体对某个客体拥有访问的能力时,它才能访问这个客体。但是要从访问能力表获得对某一特定客体有特定权限的所有主体就比较困难。在一个安全系统中,正是客体本身需要得到可靠的保护,访问控制服务也应该能够控制可访问某一客体的主体集合,于是出现了以客体为出发点的实现方式——ACL。

3访问控制表

也可以从客体(列)出发,表达矩阵某一列的信息,这就是访问控制表(AccessControlList)。它可以对某一特定资源指定任意一个用户的访问权限,还可以将有相同权限的用户分组,并授予组的访问权。

4授权关系表

授权关系表(AuthorizationRelations)的每一行表示了主体和客体的一个授权关系。对表按客体进行排序,可以得到访问控制表的优势;对表按主体进行排序,可以得到访问能力表的优势。适合采用关系数据库来实现。 -

第4题:

网络控制策略控制用户通过平台认证后,能够访问IP地址和端口。可通过静态或动态分配ACL控制网络路由来实现()

- A、ACL

- B、UDP

- C、TCP

- D、IP

正确答案:A -

第5题:

纵向加密认证能够实现()。

- A、双向身份认证

- B、入侵监测

- C、数据加密

- D、访问控制

正确答案:A,C,D -

第6题:

访问控制技术根据实现的技术不同可以分为()。

- A、强制访问控制、自主访问控制和基于脚色的访问控制三种方式

- B、强制访问控制、系统访问控制和基于脚色的访问控制三种方式

- C、I/O访问控制、自主访问控制和基于脚色的访问控制三种方式

- D、强制访问控制、自主访问控制和自由访问控制三种方式

正确答案:A -

第7题:

NGFW与传统FW的差别是什么()

- A、比传统FW拥有更多的职能

- B、开启IPS等安全功能后,性能仍然可满足大企业应用场景

- C、防护范围更待,深度集成IPS

- D、管控能力更强,能基于应用和用户进行访问控制

正确答案:A,B,C,D -

第8题:

什么是访问控制符?有哪些访问控制符?哪些可以用来修饰类?哪些用来修饰域和方法?试述不同访问控制符的作用。

正确答案: 访问控制符是指public/private/protected等表示访问控制(AccessControl)的修饰符,其作用是更好地控制类及其域、方法的存取权限,更好地实现信息的封装与隐藏,

方法的访问控制符包括private,protected,public和“默认访问控制符”。

类中限定为private的成员(域或方法)只能被这个类本身访问,即私有访问控制。

类中的成员缺省访问控制符时,称为缺省访问控制。缺省访问控制的成员可以被这个类本身和同一个包中的类所访问,即包访问控制。

类中限定为protected的成员可以被这个类本身,它的子类(包括同一个包中以及不同包中的子类)以及同一个包中所有其他的类访问。

类中限定为public的成员可以被所有的类访问。

J.ava中还有一种访问控制符为privateproteced,它限定能被本类及其子类可以访问,而包中的其他非子类的类不能访问。

类的访问控制符或者为public,或者缺省。(但内部类可以有private、protected等访问控制符。)

如果类用public修饰,则该类可以被其他类所访问;若类缺省访问控制符,则该类只能被同包中的类访问。 -

第9题:

多选题纵向加密认证能够实现()。A双向身份认证

B入侵监测

C数据加密

D访问控制

正确答案: A,B解析: -

第10题:

判断题安全远程拨号访问机制能够实现拨号访问过程中的安全控制,包括身份认证和访问控制的实施。A对

B错

正确答案: 对解析: 暂无解析 -

第11题:

问答题访问控制有几种常用的实现方法?它们各有什么特点?正确答案: (1)访问控制矩阵行表示客体(各种资源),列表示主体(通常为用户),行和列的交叉点表示某个主体对某个客体的访问权限。通常一个文件的Own权限表示可以授予(AuthorizE.或撤消(RevokE.其他用户对该文件的访问控制权限。

(2)访问能力表实际的系统中虽然可能有很多的主体与客体,但两者之间的权限关系可能并不多。为了减轻系统的开销与浪费,我们可以从主体(行)出发,表达矩阵某一行的信息,这就是访问能力表(Capabilities)。只有当一个主体对某个客体拥有访问的能力时,它才能访问这个客体。但是要从访问能力表获得对某一特定客体有特定权限的所有主体就比较困难。在一个安全系统中,正是客体本身需要得到可靠的保护,访问控制服务也应该能够控制可访问某一客体的主体集合,于是出现了以客体为出发点的实现方式——ACL。

(3)访问控制表也可以从客体(列)出发,表达矩阵某一列的信息,这就是访问控制表(AccessControlList)。它可以对某一特定资源指定任意一个用户的访问权限,还可以将有相同权限的用户分组,并授予组的访问权。

(4)授权关系表授权关系表(AuthorizationRelations)的每一行表示了主体和客体的一个授权关系。对表按客体进行排序,可以得到访问控制表的优势;对表按主体进行排序,可以得到访问能力表的优势。适合采用关系数据库来实现。解析: 暂无解析 -

第12题:

问答题什么是访问控制符?有哪些访问控制符?哪些可以用来修饰类?哪些用来修饰域和方法?试述不同访问控制符的作用。正确答案: 访问控制符是指public/private/protected等表示访问控制(AccessControl)的修饰符,其作用是更好地控制类及其域、方法的存取权限,更好地实现信息的封装与隐藏,

方法的访问控制符包括private,protected,public和“默认访问控制符”。

类中限定为private的成员(域或方法)只能被这个类本身访问,即私有访问控制。

类中的成员缺省访问控制符时,称为缺省访问控制。缺省访问控制的成员可以被这个类本身和同一个包中的类所访问,即包访问控制。

类中限定为protected的成员可以被这个类本身,它的子类(包括同一个包中以及不同包中的子类)以及同一个包中所有其他的类访问。

类中限定为public的成员可以被所有的类访问。

J.ava中还有一种访问控制符为privateproteced,它限定能被本类及其子类可以访问,而包中的其他非子类的类不能访问。

类的访问控制符或者为public,或者缺省。(但内部类可以有private、protected等访问控制符。)

如果类用public修饰,则该类可以被其他类所访问;若类缺省访问控制符,则该类只能被同包中的类访问。解析: 暂无解析 -

第13题:

访问控制以其不同的实现方法可以分为若干种类,Windows系统的访问控制是()

- A、基于进程的访问控制

- B、基于文件的访问控制

- C、基于任务的访问控制

- D、基于对象的访问控制

正确答案:D -

第14题:

限制访问系统人员的方法是通过用户标识与验证来实现。限制进入系统用户所能做的操作是依靠存取控制来实现,其手段有();();()、资源授权、授权核查和日志、审计等。

正确答案:用户识别代码、密码、登录控制 -

第15题:

RandomAccessFile类所实现的接口有()和(),调用它的()方法可以移动文件位置指针,以实现随机访问。

正确答案:DataInput ; DataOutput ; seek() -

第16题:

防火墙可实现的访问控制有()。

- A、连接控制、协议控制、数据控制

- B、内部人员访问控制、协议控制、数据控制

- C、连接控制、内部人员访问控制、协议控制

- D、连接控制、协议控制、内部人员访问控制

正确答案:A -

第17题:

访问控制常用的实现方法主要有()、()、()、()。

正确答案:访问控制矩阵;访问能力表;访问控制表;授权关系表 -

第18题:

下列防火墙技术中,能够实现单向访问控制的有()。

- A、应用层状态检测

- B、内容过滤

- C、地址转换

- D、攻击防范

正确答案:A,C -

第19题:

访问控制方法可分为自主访问控制、强制访问控制和基于角色的访问控制,它们具有不同的特点和应用场景。如果需要选择一个访问控制方法,要求能够支持最小特权原则和职责分离原则,而且在不同的系统配置下可以具有不同的安全控制,那么在下列选项中,能够满足以上要求的选项是()。

- A、自主访问控制

- B、强制访问控制

- C、基于角色的访问控制

- D、以上选项都可以

正确答案:C -

第20题:

填空题访问控制常用的实现方法主要有()、()、()、()。正确答案: 访问控制矩阵,访问能力表,访问控制表,授权关系表解析: 暂无解析 -

第21题:

多选题NGFW与传统FW的差别是什么()A比传统FW拥有更多的职能

B开启IPS等安全功能后,性能仍然可满足大企业应用场景

C防护范围更待,深度集成IPS

D管控能力更强,能基于应用和用户进行访问控制

正确答案: C,A解析: 暂无解析 -

第22题:

单选题访问控制方法可分为自主访问控制、强制访问控制和基于角色的访问控制,它们具有不同的特点和应用场景。如果需要选择一个访问控制方法,要求能够支持最小特权原则和职责分离原则,而且在不同的系统配置下可以具有不同的安全控制,那么在下列选项中,能够满足以上要求的选项是()。A自主访问控制

B强制访问控制

C基于角色的访问控制

D以上选项都可以

正确答案: C解析: 暂无解析 -

第23题:

多选题下列防火墙技术中,能够实现单向访问控制的有()。A应用层状态检测

B内容过滤

C地址转换

D攻击防范

正确答案: A,B解析: 暂无解析